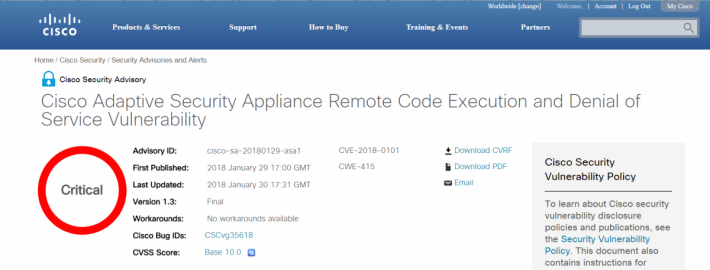

企業購買防火牆(Firewall)的原因就像大家在電腦安裝防毒軟件一樣,都是為了保障網絡內的裝置安全,以防被惡意軟件入侵。不過連防火牆本身都存有漏洞,讓駭客有機可乘又怎麼辦啊?著名網絡品牌 Cisco (思科)在官網發表聲明,指其 Adaptive Security Appliance( ASA )等防火牆系列產品的 SSL VPN 功能存有漏洞,可讓未通過身份驗證的網外駭客,指令防火牆重新開機及在遠端執行任意代碼。

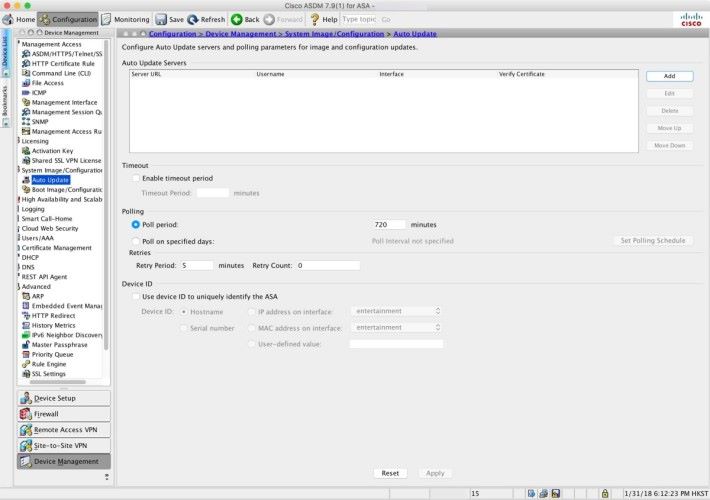

當 IT 管理員在 Cisco ASA 啟動了 WebVPN 這個 SSL VPN 功能後,駭客就可透過漏洞來重複釋放記憶體的部分區域,並傳送多個經改造過的 XML 封包至啟動了 WebVPN 的網絡埠,繼而執行任意代碼來獲得防火牆的全權控制,入侵過程或會導致防火牆重新開機。

由於 WebVPN 的功能毋需在電腦安裝用戶端軟件或憑證,只需在瀏覽器登入便能進入公司內部網絡,存取到公司資源,所以駭客很易透過 WebVPN 漏洞入侵。 Cisco 亦因而把漏洞風險標為最嚴重的 10.0 分。受漏洞影響的型號相當廣泛,請參考下表:

- 3000 Series Industrial Security Appliance (ISA)

- ASA 5500 Series Adaptive Security Appliances

- ASA 5500-X Series Next-Generation Firewalls

- ASA Services Module for Cisco Catalyst 6500 Series Switches and Cisco 7600 Series Routers

- ASA 1000V Cloud Firewall

- Adaptive Security Virtual Appliance (ASAv)

- Firepower 2100 Series Security Appliance

- Firepower 4110 Security Appliance

- Firepower 9300 ASA Security Module

- Firepower Threat Defense Software (FTD)

[row][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][/row]

Cisco 已就上述漏洞發放修正檔,不過只限具備有效授權(如 ASA 則是 ASDM / FirePOWER License)的用戶才可下載更新。如有困難,大家可參考 Cisco 官網的詳細解說,或向售賣該設備的經銷商查詢。

Source:Cisco