DNS 一向都是駭客進行攻擊的熱門目標對象,全因為 DNS 本身的機制存有漏洞,有機會讓攻擊者騎劫網址,將用戶轉送到惡意網站。 負責「 .hk 」和「.香港」域名註冊的 HKIRC 今日宣布全面啟動 DNSSEC 支援,減低域名被騎劫的風險,那麼到底如何啟動?筆者就以著名的 CloudFlare DNS 服務為例,講解一下如何啟動 DNSSEC 。

點解域名會畀人騎劫?

其實我們平常「看得懂」的域名,電腦是無法「看懂」的。電腦是用精確的 IP 地址來互相聯繫的,但 IP 地址一點都不好記。為了要給網站一個人類易懂的名稱,所以就出現「域名」這東西,而負責將域名「翻譯」成 IP 地址的,就是 DNS 的工作。

不過 DNS 這個協定存在根本性的漏洞,駭客有機會騎劫「翻譯」過程,從而將用戶的引領到虛假的釣魚網站,欺騙用戶提供個人資料。

因此就出現 DNSSEC 標準,以金鑰和數碼簽署來加強「翻譯」過程的保安。

DNSSEC 與 HTTPS 是同一回事嗎?

不是,雙方所處理的是不同的問題。 HTTPS ( SSL )是處理用戶與網站之間的資料加密,和網站伺服器本身的身份認證;而 DNSSEC 是確保域名在翻譯成 IP 地址的時候,沒有受到駭客竄改,是 DNS 服務供應商與域名註冊商之間的關係,但需要公司網站管理員在雙方之間確認的事情。

在 CloudFlare 及 HKDNR 啟動 DNSSEC 好容易

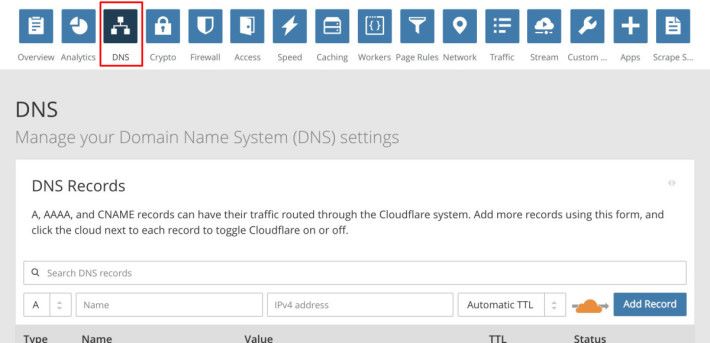

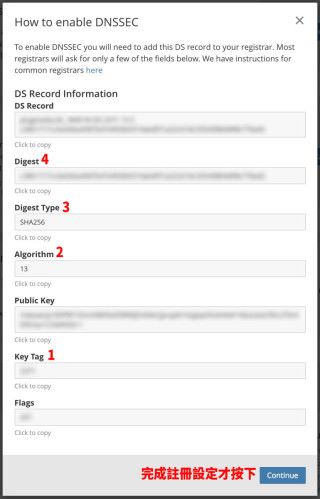

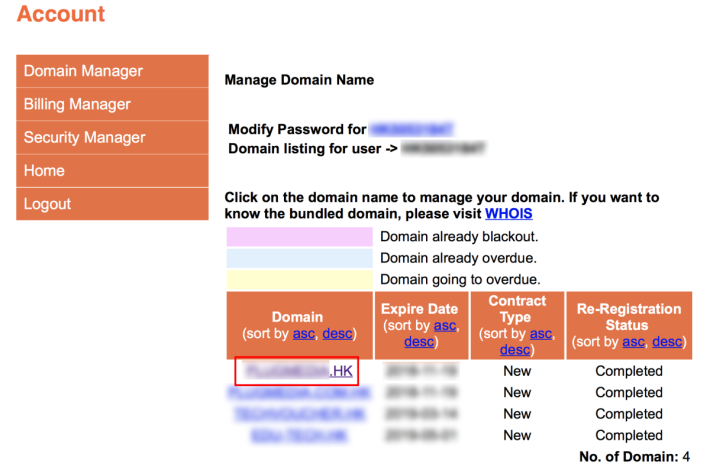

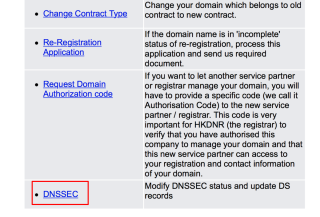

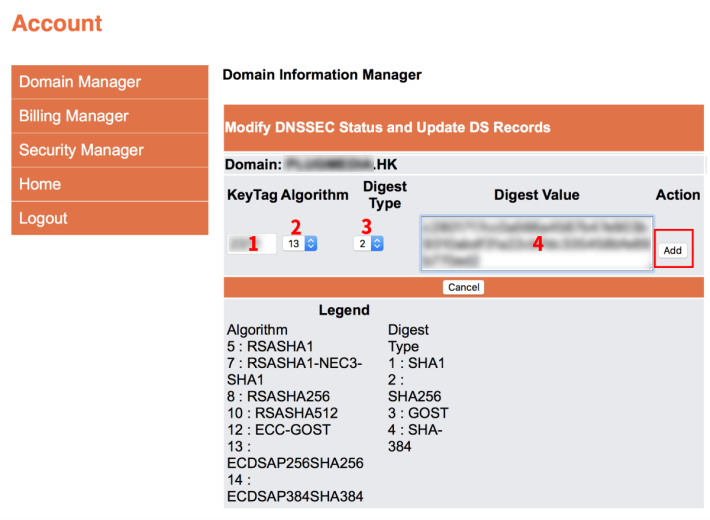

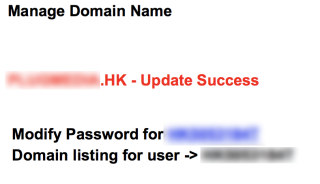

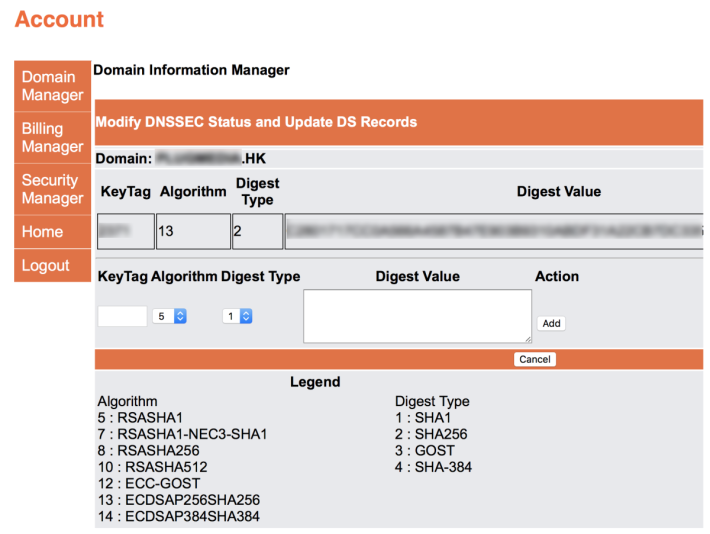

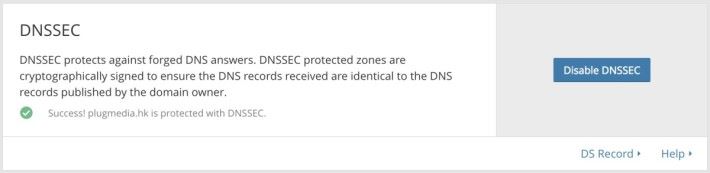

啟動 DNSSEC 時,需要 DNS 服務供應商與域名註冊商雙方知道對方的加密資料。筆者今次就以 CloudFlare DNS 來示範如何啟動這功能。

CloudFlare 是著名的內容傳遞網絡服務供應商( CDN ),他們有提供免費安全的 DNS 服務,而且還支援 DNSSEC 安全標準。

[row][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][/row][row][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][/row][row][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][third_paragraph]

[/third_paragraph][/row]

延伸閱讀